Sichere Produkte entwickeln: konplan’s Ansatz für Cybersecurity in der Entwicklung

Die Cybersicherheit ist in den letzten Jahren zu einem wesentlichen Aspekt der Produktentwicklung geworden. Branchenübergreifend wurden gesetzliche Rahmenbedingungen für die Cybersicherheit geschaffen, die den gesamten Produktlebenszyklus umfassen. Diese Rahmenbedingungen basieren auf einer Vielzahl von Leitfäden von Organisationen wie IEC, FDA und NIST, wobei es erhebliche Überschneidungen zwischen ihnen gibt. Medizinische Anwendungen werden beispielsweise durch Normen wie IEC 81001-5-1 abgedeckt, während industrielle Anwendungen die IEC 62443-Serie einhalten sollten. Selbst für spezielle Bereiche wie drahtlose Verbindungen gibt es eigene Normen wie EN 18031-1.

Der kürzlich verabschiedete EU Cyber Resilience Act (CRA) hat Auswirkungen auf die ganze Branche. Das Gesetz erzwingt neue oder aktualisierte QMS-Prozesse in Unternehmen (z. B. für Entwicklung, Vorfall- und Reaktionsmanagement usw.). Der CRA legt, basierend auf der Klassifizierung und Kritikalität des Produkts, auch spezifische Anforderungen an die Produktgestaltung, -implementierung und -kennzeichnung fest. In den kommenden Jahren werden auch neue harmonisierte Normen erwartet. MedTech-Produkte sind von dem Gesetz ausgenommen, da es bereits Cybersicherheitsvorschriften für MedTech gibt. Im Gegensatz dazu sind industrielle Automatisierungs- und Steuerungssysteme (IACS) von der CRA betroffen, und die IEC 62443-Familie wird höchstwahrscheinlich ebenfalls aktualisiert werden. Allerdings erfindet die CRA das Rad nicht neu, so dass bestehende Sicherheitsprinzipien und -ansätze in der einen oder anderen Weise auch für die neue CRA gültig sein werden.

konplan stellt oft fest, dass in allen Branchen Unsicherheiten in Bezug auf Cybersecurity herrschen und unklar ist, was von den Regulierungsbehörden wirklich gefordert wird. In den letzten Jahren hat konplan in verschiedenen Projekten Erfahrungen gesammelt und weiss mittlerweile, welche Cybersecurity-Aspekte betont werden müssen, und welche Methoden funktionieren, um greifbare Ergebnisse zu liefern.

Cybersicherheit als integraler Bestandteil im Entwicklungsprozess

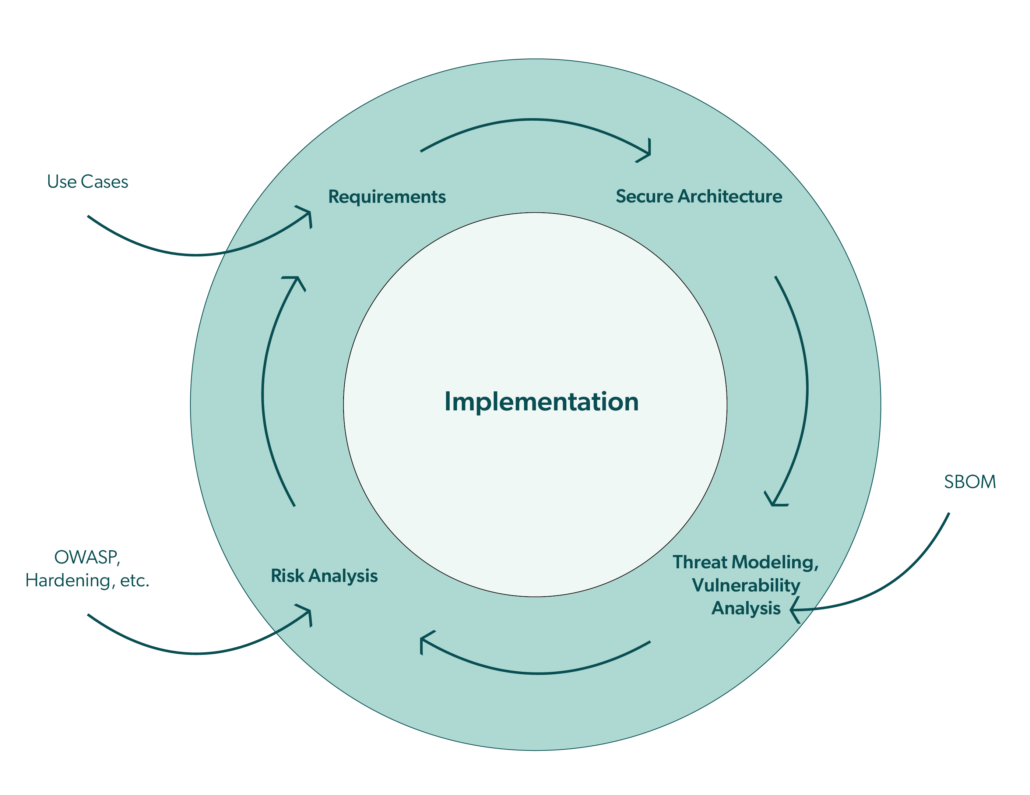

Die Vorschriften in der Medizintechnik (FDA, MDR) geben die erforderlichen Aktivitäten von der Entwicklung der Sicherheitsanforderungen über den Entwurf einer sicheren Architektur, die Verifizierung und Validierung bis hin zu den Aktivitäten nach der Markteinführung sowie die erwarteten Ergebnisse vor. Darüber hinaus müssen die Anwendungsfälle des Systems auch die Missbrauchsfälle integrieren und unterstützen: Erkennung von Zwischenfällen, Reaktion, Cyber-Resilienz und Wiederherstellung.

Cybersicherheitsaspekte betreffen nicht nur das eigentliche Produkt, sondern auch die Entwicklungsinfrastruktur, z. B. den Schutz der Software-Code-Repositories, das Einchecken von Code, die Pipeline, die Bereitstellung usw.

Verschiedene Ansätze in der Industrie

Unabhängig von den Branchen geht es bei der Cybersicherheit darum, die Werte eines Systems vor Angriffen (und falscher Nutzung) zu schützen, so dass die Ziele „Vertraulichkeit“, „Integrität“ und „Verfügbarkeit“ (CIA) des Systems während seines Lebenszyklus aufrechterhalten werden können. Es handelt sich um eine gemeinsame Verantwortung des Herstellers (Gerät) und des Betreibers (Kontext). Heutzutage stellt sich nicht mehr die Frage, „ob“ es einen Cyberangriff geben wird, sondern vielmehr „wann“ und wie man damit umgeht.

Das Risiko eines Cyberangriffs ist eine Kombination aus Wahrscheinlichkeit, Ausnutzbarkeit und den tatsächlichen Auswirkungen (d. h. Verletzung der CIA-Trias). In der Medizintechnik wird die Wahrscheinlichkeit eines Angriffs in der Regel bei der Risikobewertung ausser Acht gelassen. Die Ausnutzbarkeit beschreibt, „wie viel Aufwand“ für einen erfolgreichen Angriff nötig wäre. Cyber-Angriffe nutzen Schwachstellen aus, um in das System einzudringen, und ein solcher Angriff kann je nach Schwachstelle einfach oder komplexer sein.

Während im MedTech-Bereich die Bedrohungsmodellierung und die Cybersecurity-Risikoanalyse im Mittelpunkt stehen, verwendet der industrielle Cybersecurity-Standard eher einen Checklisten-Ansatz mit vordefinierten Kriterien, die für ein bestimmtes Sicherheitsniveau erfüllt werden müssen: In einem ersten Schritt werden der Kontext und der Verwendungszweck des Systems bewertet und mit Hilfe einer ersten Risikobewertung die erforderlichen sogenannten „Sicherheitsstufen“ für das System und die Zonen/Segmente identifiziert. Die Sicherheitsstufen sind in der Norm IEC 62443 allerdings etwas „unscharf“ definiert. Danach gelten die Checklisten für das System und die Komponenten, und der Hersteller muss sicherstellen, dass die geforderten Sicherheitsstufen für die einzelnen Komponenten erreicht werden. Die Checklisten bestehen aus spezifischen Kriterien wie Authentifizierung, Autorisierung, Verschlüsselung, Zugriffsmanagement, etc.

Dennoch führen beide Ansätze – Risikoanalyse und Checkliste – zu den gleichen oder sehr ähnlichen Ergebnissen. Ausserdem sind die Arten von wirksamen Gegenmassnahmen gegen Cyberangriffe repetitiv und oft unabhängig vom Produkt gleich.

Aus Sicht der Industrie wäre es eine Erleichterung, wenn sich die Normungsgremien auf einen einzigen harmonisierten Ansatz einigen würden.

Softwareentwurf und -implementierung

In einem System können Schwachstellen „by design“ oder durch fehlerhafte Implementierung auftreten. Potenzielle konstruktionsbedingte Schwachstellen werden auf der Grundlage der Systemarchitektur und der Datenflüsse mithilfe der Bedrohungsmodellierung ermittelt und bewertet. Die identifizierten Bedrohungen werden in der Cybersicherheits-Risikoanalyse bewertet, und es müssen wirksame Gegenmassnahmen definiert und in den Entwurf integriert werden.

Schwachstellen bei der Implementierung können durch die Verwendung von Richtlinien für sichere Kodierung, statische Codeanalyse, Unit-Tests und Überprüfungen der eigenen Codebasis sowie durch Schwachstellenscans der Komponenten von Drittanbietern auf der Grundlage der Software-Stückliste (SBOM) ermittelt werden. Der Vulnerability Scanner durchsucht öffentlich zugängliche Datenbanken nach bekannten Schwachstellen der im System verwendeten Komponenten. Eine entdeckte Schwachstelle mit einer eindeutigen CVE-ID wird mit Hilfe von CVSS bewertet, welches eine Einstufung zwischen 0…10 liefert. Mögliche implementierungsbedingte Schwachstellen müssen während des gesamten Produktlebenszyklus überwacht werden, da ein Produkt, das heute als sicher gilt, morgen unsicher sein kann, wenn eine Schwachstelle in einer Softwarekomponente entdeckt wird.

Neben der regelmässigen Überprüfung muss ein System Fuzz – und Penetrationstests unterzogen werden, d. h. es muss der Nachweis für die Wirksamkeit von Sicherheitsmassnahmen (Sicherheitsanforderungen) erbracht werden, einschliesslich der Aufrechterhaltung der CIA-Trias, der Erkennung von Zwischenfällen und der Cyber-Resilienz.

konplan’s Cybersecurity-Ansatz in der Entwicklung

konplan betrachtet Cybersecurity als integralen Bestandteil des Entwicklungsprozesses unter Einhaltung der Vorschriften. In einem Entwicklungsprojekt legen wir den Schwerpunkt auf die folgenden Themen, um eine sichere ganzheitliche Produktlösung zu erhalten:

- Erarbeitung der verschiedenen Use Cases für das geplante Produkt in seinen Kontexten zusammen mit unserem Kunden unter Berücksichtigung verschiedener Gesichtspunkte. Ein wichtiger Gesichtspunkt ist die Cybersicherheit, die oft nicht nur technische, sondern auch organisatorische Auswirkungen auf die Anwendungsfälle hat.

- Iterative Entwicklung der Systemarchitektur zusammen mit den Assets sowie den System- und Sicherheitsanforderungen in einem Top-down-Ansatz. Die Architektur spiegelt auch das Defense-in-Depth-Konzept wider.

- Anwendung der Bedrohungsmodellierung (in der Regel unter Verwendung der STRIDE-Methode) in einem Bottom-up-Ansatz, um systematische Erkenntnisse über potenzielle Bedrohungen zu gewinnen. Wir halten das Bedrohungsmodell in der Regel auf einer abstrakten Ebene, um eine effektive Identifizierung von Bedrohungen und potenziellen Gegenmassnahmen zu ermöglichen. In der Medizintechnik wird die Bedrohungsmodellierung als Input für die Cybersicherheits-Risikoanalyse verwendet, und diese wiederum ist ein Input für die Sicherheitsrisikoanalyse.

- Nutzung von OWASP und Datenbanken wie CWE als weitere Inputs für die Cybersicherheitsrisikoanalyse.

- Bewertung des technischen Systemdesigns und der Assets auf übergreifende Cybersecurity-Risiken, z.B. mit Hilfe der Angriffsbaummethode. Diese Arten von Risiken sind produkt- und kontextspezifisch.

- Detaillierung der Sicherheitsanforderungen und Entwurfsentscheidungen in Entwurfsspezifikationen, die als eine Art „Kochbuch“ für die eigentliche Implementierung verwendet werden können.

Schliesslich wird eine gut dokumentierte „Security by Design“ in Übereinstimmung mit den gesetzlichen Anforderungen geliefert, wie z. B. Sicherheitsanforderungen und -kontrollen, ein sicheres architektonisches Design unter Berücksichtigung von Defense-in-Depth, Sicherheitsanwendungsfällen, Cybersicherheitsrisikoanalysen und Implementierungsrichtlinien.

Diese Informationen werden auch als Grundlage für die Fuzz -Tests des Produkts und die Planung der Penetrationstests verwendet. Schliesslich ebnet ein erfolgreicher Penetrationstest den Weg zur Markteinführung des Produkts.

konplan kann Kunden aus dem medizinischen und industriellen Bereich in allen Lebensphasen eines Produktes bei der Cybersicherheit unterstützen:

- Sicheres Produkt- und Softwaredesign in Übereinstimmung mit den Vorschriften

- Sichere Softwareentwicklung und -implementierung, z. B. sichere Kodierung, statische Codeanalyse, in die CI/CD-Pipeline integrierte Schwachstellenprüfung usw.

- Cybersecurity-Beratung in der Produktentwicklung

- Unterstützung bei der Einrichtung einer sicheren Entwicklungsumgebung

- Sicherheitsbewertung bestehender Entwürfe

- Überwachung und Aufrechterhaltung der Sicherheit von Produktentwürfen, z. B. SBOM-Analyse

________________________________________________________________________

Author:

Ivo Locher, Program Manager

Wir sind für Sie da – senden Sie uns Ihre Anfrage!

gemeinsames entwickeln! Wir setzen Ihre Ideen in die Tat um und begleiten Ihre Vorhaben bis zur Marktreife. Nehmen Sie jetzt Kontakt mit unseren Experten auf.